Toda empresa precisa corrigir as suas vulnerabilidades de rede antes que os cibercriminosos possam explorar os pontos fracos e comprometer dados importantes. Porém, os ataques cibernéticos vêm crescendo mais rapidamente do que as ferramentas tradicionais de avaliação de vulnerabilidades podem gerenciar, trazendo grandes riscos para os negócios.

Nesse cenário, as equipes de segurança e TI precisam de uma nova abordagem para lidar com ameaças cibernéticas, com uma compreensão clara do risco de segurança, maior capacidade de visualização das ameaças e recursos para automatizar fluxos de trabalho para uma resposta rápida.

Para garantir a segurança e a conformidade, não basta só fazer um escaneamento da rede ou uma análise pontual do seu sistema. O recomendado é que haja uma gestão constante das vulnerabilidades, um serviço contínuo, que vise minimizar as fragilidades no ambiente.

A correção efetiva das brechas de segurança envolve processos contínuos, com um conjunto de serviços ininterruptos e com muitas etapas de análise, que é chamada de Gerenciamento de Vulnerabilidades.

Neste artigo, vamos explicar quais são as estratégias e melhores práticas para implementar um processo de Análise e Gestão de Vulnerabilidades eficiente em sua empresa.

Por que precisamos de gerenciamento de vulnerabilidades?

As vulnerabilidades de software e rede correm um risco constante de serem exploradas por invasores com a intenção de inserir malwares destrutivos, comprometer a infraestrutura do sistema e roubar dados confidenciais dos usuários e da empresa como um todo. Além disso, esses agentes maliciosos aproveitam métodos testados e comprovados – e em constante evolução – para invadir o seu perímetro.

Os ambientes de TI atuais não têm mais perímetros bem definidos. Tecnologias de rede modernas, como computação em nuvem e contêineres, criaram um aumento sem precedentes na produtividade. Porém, com essas inovações, veio também a complexidade. As equipes de segurança da informação agora precisam contar com muitos dispositivos e aplicativos em sua infraestrutura para que sejam capazes de manter um inventário de ativos significativo em pleno funcionamento e atualizado.

Você não pode proteger esse perímetro confuso com uma mistura de ferramentas díspares que não conversam entre si. Essa situação cria silos de dados, abre lacunas, cria incerteza tática e desacelera os processos.

A complexidade agora exige um melhor gerenciamento de ativos e priorização de cargas de trabalho de correção, pois muitas organizações ficam sobrecarregadas a ponto de ter que descobrir o que realmente precisa ser feito primeiro.

Frente a esses desafios, as equipes de segurança devem procurar entender o risco em todas as camadas desses ambientes em mudança e analisar os riscos de aplicativos, redes e usuários juntos, e não em silos.

Uma solução de gerenciamento de vulnerabilidades prepara você para obter clareza sobre seus riscos, estender a influência da segurança em toda a organização e ver o progresso compartilhado com outras equipes técnicas. Somente assim será possível proteger não apenas a sua infraestrutura, mas toda a superfície de ataque de sua empresa.

Práticas recomendadas de gerenciamento de vulnerabilidades

Para que um programa de gerenciamento de vulnerabilidades seja realmente eficaz, há algumas questões principais que devem ser observadas. A seguir, você encontrará sugestões de boas práticas para tornar mais eficiente a gestão de vulnerabilidades.

1. Visibilidade completa do seu ambiente de TI

As empresas perdem muito tempo, dinheiro e esforço quando as equipes de segurança da informação precisam usar uma infinidade de ferramentas pontuais que fornecem uma visão limitada e fragmentada do ambiente de TI.

Você não pode proteger o que não pode ver. O gerenciamento eficaz de vulnerabilidades começa com o conhecimento do que está em todo o seu ambiente. Isso inclui a sua infraestrutura local, remota, em nuvem, em contêiner e virtual.

Para a gestão de vulnerabilidades, a visibilidade é fundamental. Você precisa de um inventário preciso de ativos de TI e visibilidade abrangente para saber onde estão todos os seus sistemas e aplicativos e a que estão conectados. Munido dessas informações, você pode priorizar os seus esforços com base no contexto e no impacto potencial, e ser proativo na correção e atualização dos sistemas que mais precisam.

Para garantir que você não está perdendo um único ponto do seu perímetro, é importante que a sua solução de gestão de vulnerabilidades identifique e avalie dinamicamente os ativos assim que eles ingressarem na sua rede. Além disso, ela deve ser capaz de identificar todos os seus ativos conectados à Internet voltados para o exterior, para uma visão completa do seu risco.

2. Gestão contínua de ativos

A sua empresa precisa ter um inventário global completo e atualizado de todos os ativos existentes em todos os lugares de sua rede: localmente, em endpoints, na nuvem, contêineres, dispositivos móveis, OT e IoT. Esse processo de descoberta contínua deve detectar todos os ativos — aprovados e não aprovados — e coletar detalhes granulares sobre cada um, tais como softwares instalados, detalhes de hardware e serviços em execução.

Os dados de ativos devem ser normalizados e os ativos categorizados automaticamente, com marcação baseada em regras dinâmicas. Esse contexto de classificação ajuda a avaliar o risco. Por exemplo: este servidor contém um banco de dados com dados de clientes? Este ativo deveria estar em conformidade com o Software de Conformidade PCI?

O inventário deve ser fácil de consultar e de detalhar, além de sincronizado bidirecionalmente com o seu Configuration Management Database (CMDB), fornecendo uma fonte consistente e única para todos os seus ativos.

3. Detecção e priorização de ameaças

A Gestão de Vulnerabilidades aproveita a mais recente inteligência contra ameaças, correlação avançada e aprendizado de máquina para identificar as vulnerabilidades mais arriscadas nos ativos mais críticos.

Uma boa ferramenta de Análise de Vulnerabilidades permite às empresas descobrir e categorizar automaticamente ativos conhecidos e desconhecidos, identificar continuamente ativos não gerenciados e criar fluxos de trabalho automatizados para gerenciá-los com eficiência.

Depois que os dados são coletados, elas podem consultar instantaneamente ativos e quaisquer atributos para obter visibilidade profunda do hardware, configuração do sistema, aplicativos, serviços, informações de rede e muito mais.

4. Correção das ameaças

Outra das maneiras mais comuns de falhar na gestão de vulnerabilidades é simplesmente enviar um relatório com milhares de vulnerabilidades para a equipe de operações corrigir. Programas de Análise de Vulnerabilidades bem-sucedidos aproveitam técnicas avançadas de priorização e ferramentas de fluxo de trabalho automatizadas para simplificar a transferência para a equipe responsável pela correção.

A Gestão de Vulnerabilidades identifica a correção mais adequada para cada ameaça, seja implantando um patch, ajustando uma configuração, renovando um certificado ou colocando um ativo em quarentena. Se a correção for o curso de ação, uma solução eficaz correlacionará automaticamente as vulnerabilidades e os patches e selecionará o patch mais recente disponível para corrigir uma vulnerabilidade específica em um ativo específico.

5. Avalie o seu ecossistema com precisão

Depois que todos os ativos em seu ambiente estiverem devidamente inventariados, você precisará avaliá-los quanto ao risco. Uma boa solução de gerenciamento de risco e vulnerabilidades será capaz de avaliar seu ambiente com impacto mínimo no desempenho de sua rede e um número reduzido de falsos positivos em comparação com outras soluções do mercado.

Além disso, é preciso notar que não basta apenas avaliar servidores e desktops. Os ativos em nuvem, virtuais e em contêiner também precisam ser verificados quanto a vulnerabilidades.

Um processo de muitas etapas e camadas de análise

Uma Gestão de Vulnerabilidades é um serviço contínuo e de muitas etapas de análise, que visam minimizar as fraquezas no ambiente e garantir a segurança cibernética de maneira proativa, mais do que apenas uma ferramenta de análise pontual, como um pentest.

Etapas da Gestão de Vulnerabilidades:

Análise de Vulnerabilidades: Faz uma varredura sistemática e verifica se os sistemas operacionais e aplicativos estão atualizados e funcionando corretamente.

Gestão de Vulnerabilidades: Processo contínuo de identificação, quantificação e priorização das vulnerabilidades. Ele permite entender as causas dos problemas e o risco que oferecem.

Análise de Tráfego: Monitora a rede para analisar o comportamento dos usuários e dos processos em si. Trabalha com regras e definições para ações maliciosas, de modo a identificar qualquer conduta indevida.

Pentest: Ferramenta que identifica as principais ameaças, elencadas pela gravidade ou criticidade em relação ao negócio.

Você sabe em qual parte da sua rede deve ser feita a análise de vulnerabilidades?

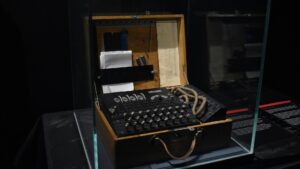

Elencamos as sete camadas que devem ser consideradas, conforme mostra a imagem abaixo.

Camadas da análise de vulnerabilidades:

Conte com a ajuda de uma consultoria especializada

Para encontrar a proteção mais adequada para a sua empresa, é importante contar com a ajuda de um serviço de gestão qualificado e especializado em Segurança da Informação.

A AIM7 consegue ajudar você e a sua empresa a acelerar o processo de mitigação e correção de vulnerabilidades.